Actuellement, la vaste majorité des réseaux WiFi sont vulnérables. Un hacker peut potentiellement écouter le trafic et donc le déchiffrer, détourner les connexions TCP, faire de l'injection de contenu HTTP, etc. Il serait également possible de changer les paramètres DHCP(Dynamic Host Configuration Protocol), et donc ouvrir des brèches dans les DNS.

Même si on ne parle pas de cyber-attaque ici, le risque de compromettre les données des entreprises est réel. Or tous les périphériques sont concernés (ordinateurs, tablettes, smartphones, semi-conducteurs, routeurs ...). L'ensemble des données des utilisateurs peuvent être compromises.

Pire encore, les périphériques touchés pourraient servir de rampe de lancement pour des cyber-attaques de plus grande échelle notamment de type ransomware ou DDos.

Êtes-vous concernés par la faille KRACK ?

Potentiellement, vous êtes tous affectés étant donné que la faille vient de "vulnérabilités dans la gestion des clés de la méthode « 4-way handshake » présentent dans le protocole de sécurité Wi-Fi Protected Access II (WPA2)" selon le CERT.

Les vulnérabilités connues sont les suivantes : 2017-13077, CVE-2017-13078, CVE-2017- 13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017- 13086, CVE-2017-13087, CVE-2017-13088.

Nous vous invitons rapidement à faire un scan de vulnérabilités pour découvrir quels sont vos actifs touchés. Étant donné que la majorité des points d'accès ne devraient pas obtenir de patch rapidement, cela vous permettra de déplacer les données les plus critiques afin de mieux les protéger d'une cyber-attaque.

Comment se protéger face à toutes ces failles de sécurité ?

On observe un point commun entre ces failles de sécurité et cyber-attaques : ils utilisent des vulnérabilités connues pour agir. Toutes ces failles sont référencées et documentées dans la base des Common Vulnerabilities and Exposures (CVE). Il est donc possible de savoir si l'infrastructure informatique de votre entreprise est vulnérable où non avant que ces attaques ne soient divulguées.

Cette base de données est alimentée chaque par de nouvelles vulnérabilités (28 nouvelles par jour en moyenne en 2016 et près de 50 nouvelles par jour en 2017 !)

Il est donc important de mettre en place des outils de surveillance pour être alerté dès qu'une nouvelle vulnérabilité détectée affecte le système d'informations de l'entreprise.

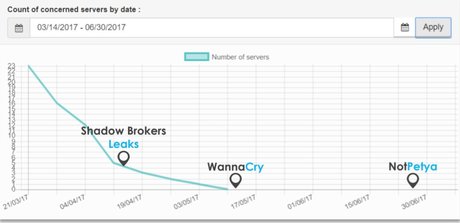

Le graphique ci-dessus représente les serveurs d'un de nos clients mis sous surveillance et exposés aux failles de sécurité WannaCry et NotPetya. On observe qu'une détection en amont des vulnérabilités a permis d'effectuer la remédiation et d'appliquer les patchs nécessaires pour éviter d'être touché par ces 2 cyber-attaques de grande ampleur.

S'il est nécessaire de faire des analyses régulières pour détecter les nouvelles menaces, l'automatisation procure un gain de temps non négligeable. Les équipes sécurité sont délestées d'un poids qui leur permet d'effectuer des taches plus opérationnelles et à plus forte valeur ajoutée.

La sécurité préventive est plus que jamais la meilleure solution pour se protéger des cyber-attaques alors n'attendez pas que votre maison s'écroule pour réparer votre fissure !

_______

SecludIT est basée à Sophia-Antipolis. Elle travaille à améliorer la sécurité des entreprises et leur temps de réaction de leurs solutions de sécurité préventive.

« Il existe un particularisme régional dans le Sud en matière de cancer » (Pr Emmanuel Barranger, DG Centre Antoine Lacassagne)

« Il existe un particularisme régional dans le Sud en matière de cancer » (Pr Emmanuel Barranger, DG Centre Antoine Lacassagne)

Il n'y a actuellement aucun commentaire concernant cet article.

Soyez le premier à donner votre avis !